Des pirates informatiques chinois arrivent à contourner la double authentification

Un groupe de chinois dénommé APT 20, connu par les médias comme étant relié au gouvernement chinois, est spécialisé dans le piratage des institutions publiques et d’entreprises industrielles.

Ils sont réputés être très efficaces quant à la prise de contrôle des fournisseurs de service. Et maintenant, on découvre une nouvelle corde à leur arc. Il serait capable de contourner la fameuse authentification à double facteur.

Cet article va aussi vous intéresser : APT41, un groupe de pirates Chinois découvert

Depuis un certain moment, les spécialistes de la sécurité informatique ont annoncé qu’il existe un groupe chinois qui avait réussi où qui était capable de contourner la sécurité offerte par l’authentification à double facteur. et cela durant une vague d’attaque qui a eu lieu au cours de l’année. « Ces attaques sont attribuées au groupe APT20, traqué par l’industrie de la cybersécurité, et qui opérerait sur ordre du gouvernement chinois. » selon la société de sécurité informatique néerlandaise, Fox-IT dans son rapport publié la semaine précédente.

Le groupe de pirate a essentiellement visé des institutions gouvernementales, des fournisseurs des services dans plusieurs domaines tels que la santé, l’aviation, les finances, l’énergie, l’assurance, et même les paris.

Selon la société de sécurité informatique, les hackers chinois ont beaucoup été actifs ces dernières années. on peut remonter jusqu’en 2011 avec le premier coup de piratage du groupe. Cependant, vers les années 2016 et 2017, les cybercriminels ont cessé de faire parler d’eux, sûrement dans l’optique de changer de mode opératoire. C’est sûrement ces 2 dernières années, c’est-à-dire 2018 et 2019 que ces groupes de pirates ont été véritablement actifs sur différentes bases. La société néerlandaise de cybersécurité affirme que APT 20 se sert du serveur Web dès qu’ils ont réussi à accéder aux systèmes de leurs cibles. L’illustration a été donnée avec l’attaque de la plate-forme d’application professionnelle dénommé JBoss, qui est beaucoup adulé par les réseaux de gouvernements et d’entreprises privée. « APT20 a exploité des failles pour accéder aux serveurs, puis installé des web shells, pour ensuite se propager latéralement dans le système interne de la cible.» notait Fox-IT. Une fois leur intrusion réussi, les pirates chinois se sont automatiquement emparés des mots de passe et d’autres identifiants nécessaires pour pouvoir accéder facilement au système et s’emparer des comptes d’utilisateurs. en somme il voulait tout simplement récupérer les identifiants qui leur permettront de pouvoir accéder au VPN. De la sorte, il serait aisé pour eux d’avoir accès à des parties assez sécurisées voir imprenables de l’infrastructure de leurs victimes, dans l’ensemble, « à rester en dehors des radars ». Pour réussir ce coup de maître, ils ont préféré utiliser des logiciels déjà installés sur les différents terminaux qu’il avait réussi à pirater, en lieu et place de virus qu’ils auraient pu eux même concevoir, car cela serait risqué et il aurait pu se faire détecter.

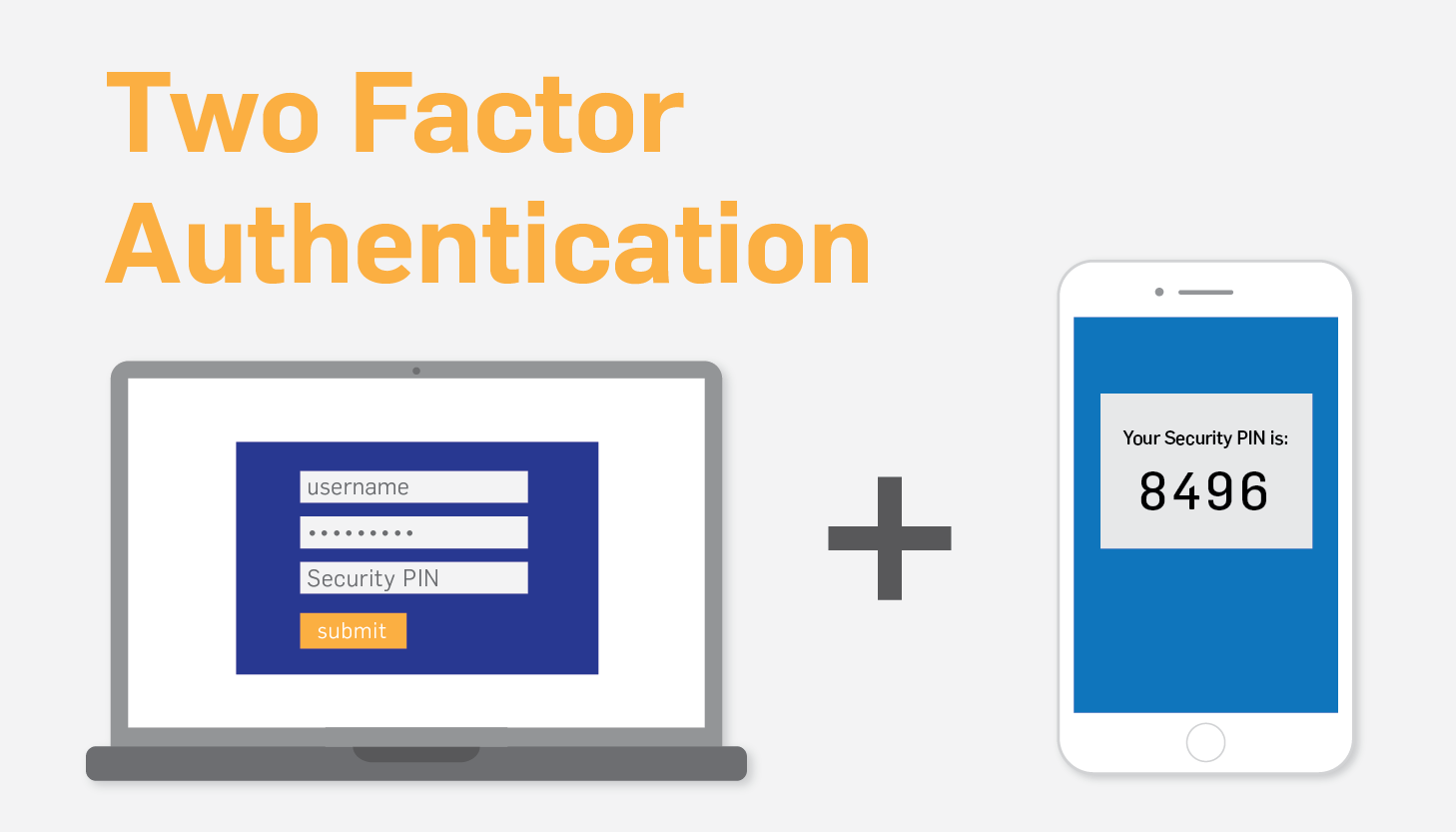

Mais dans tout cela ce qu’il faut retenir et ce qui semble vraiment essentiel, c’est que ce groupe de pirates a réussi bel et bien à contourner l’authentification à multiples facteurs. Selon l’entreprise néerlandaise de sécurité informatique, il y aurait des preuves qui démontrent que les pirates chinois avaient réussi à se connecter à des comptes VPN qui étaient sécurisés par la famille d’authentification multiple.

Selon la théorie Fox-IT, APT 20 aurait volé un jetons logiciel à partir duquel il était possible de générer de code à validité unique, pour les aider à outrepasser les mesures de sécurité exigées par l’authentification à double facteurs. si en principe il est impossible de procéder ainsi pour contourner la double authentification, foxit essaie d’expliquer les raisons qui légitime la réussite des hackers chinois : « Le jeton est généré pour des variables spécifiques du système, mais évidemment ces variables peuvent être récupérées par l’auteur de l’attaque quand il a accès au système de la victime. (…) Pour résumer, l’auteur de l’attaque a simplement besoin de voler un jeton du logiciel RSA SecurID et de patcher une instruction pour pouvoir générer des jetons valides. »

Accédez maintenant à un nombre illimité de mot de passe !