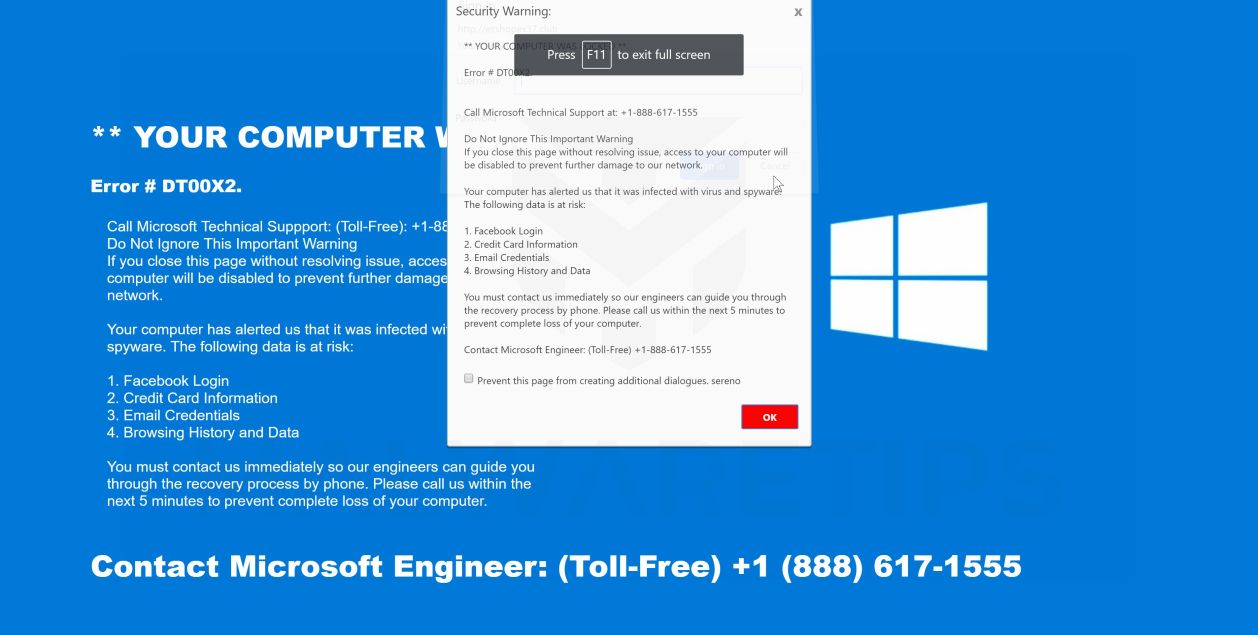

Les entreprises Françaises sont-elles les cibles privilégiées des pirates informatiques

janvier 8, 2021Selon plusieurs détails publiés sur la chaîne Française BFM TV, la grande majorité des organisations françaises sont déjà été confrontées… Continuer la lecture