Catégorie : Cyber-sécurité

Notre équipe est dotée d’expert en cyber-sécurité qui vous donnera les meilleures conseils et explications détaillés sur la protection des données.

Vie privée : comment se protéger sur internet ?

janvier 5, 2023Internet est un outil très puissant dans l’utilité il n’est plus à démontrer. Cependant, il est aussi utilisé pour porter… Continuer la lecture

La fraude 419 : 4 choses à savoir sur l’arnaque du prince Nigérian

décembre 19, 2021De nos jours la cybercriminalité offre une palette en terme d’actions de malveillance en ligne. Si les plus médiatisées et… Continuer la lecture

Que savez vous l’attaque du Business Email Compromise ?

décembre 17, 2021Le BEC pour Business Email Compromise (Compromission de la messagerie en entreprise) est une méthode de cybermalveillance qui est pratiquée… Continuer la lecture

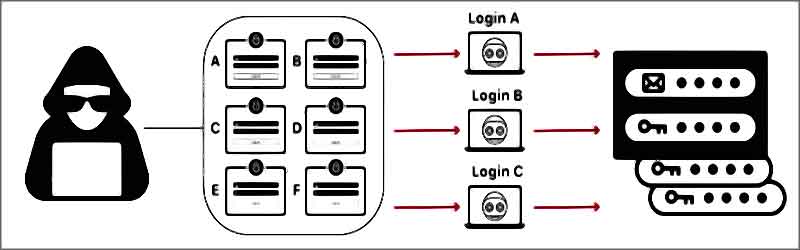

L’attaque par credential stuffing

décembre 11, 2021Le credential stuffing est un acte de cybermalveillance qui consiste en débourrage d’identifiant dans le but de porter atteinte à… Continuer la lecture

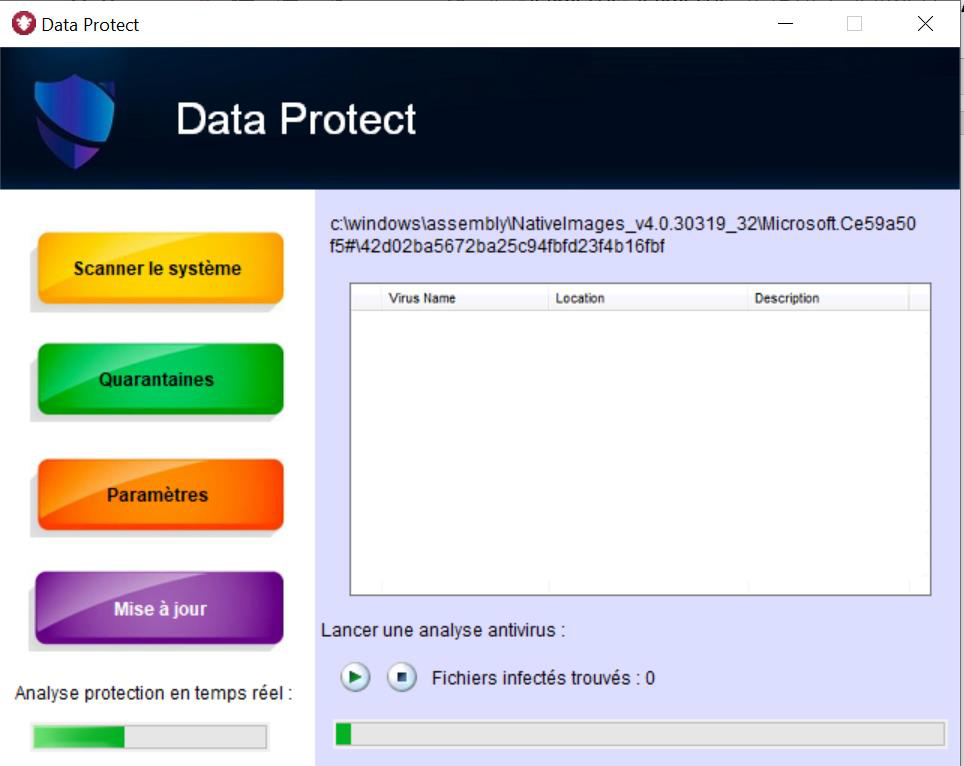

Sécurité informatique : pourquoi installer un antivirus sur votre ordinateur ? Voici 5 bonnes raisons

décembre 6, 2021Lorsque vous achetez nouvellement un ordinateur qu’il soit portable ou de bureau, on vous conseille le plus souvent de le… Continuer la lecture

Black Friday et menaces cyber : ce qu’il faut savoir durant cette période pour ne pas se faire avoir

décembre 4, 2021Chaque année, le Black Friday se présente comme étant une période commerciale beaucoup mouvementée. Cela s’explique mensuellement par une ruée… Continuer la lecture

Sécurité informatique : 5 notions importantes qu’ils ne faut pas oublier

décembre 4, 2021Le niveau de la menace informatique continue de grandir chaque année. Ces 12 derniers mois, les incidents informatiques n’ont autant… Continuer la lecture

Les 3 clés pour une meilleure performance en matière de cybersécurité

novembre 20, 2021Si tout le monde parle de cybersécurité, tout le monde ne peut pas s’approprier de cet état. En effet, déployer… Continuer la lecture

Méthode pour se protéger efficacement contre la menace informatique

novembre 13, 2021Parmi les dossiers les plus traités aujourd’hui dans l’actualité mondiale, se positionne en très bonne partie la sécurité informatique. En… Continuer la lecture

Comment pirater des mots de passe : voici quelques astuces utilisées couramment par les cybercriminels

Les mots de passe sont toujours important dans la sécurisation de nos accès. Malgré le développement accru des méthodes d’authentification… Continuer la lecture