Facebook : comment se faire pirater son mot de passe en 5 méthodes

Facebook est sans nul doute le réseau social le plus visité au monde.

Sa particularité réside dans le fait qu’il permet de rassembler presque toutes les générations d’utilisateurs de réseaux sociaux. Malgré la concurrence, il demeure le plus utilisé au monde jusqu’à présent avec ses milliards d’utilisateurs actifs par jours. Le fait qu’il soit autant prisé attire l’attention de bon nombre d’individus qui n’ont pas tous de bonnes intentions.

Cet article va aussi vous intéresser : Comment pirater un compte Facebook ?

En effet, les piratages de compte sur Facebook sont légions. Certainement, vous connaissez des utilisateurs qui en ont été victimes. C’est d’ailleurs pour cela que nous avons décidé dans cet article de vous présenter certaines méthodes, les plus utilisés pour prendre le contrôle de votre compte Facebook.

L’objectif premier du hacker pour prendre le contrôle d’un compte Facebook est d’abord de casser le mot de passe ou le dérober, pour se faire, il va se servir des méthodes suivantes :

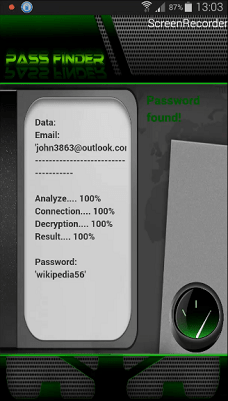

1- PASS FINDER

Ce logiciel a déjà fait ses preuves, il est d’ailleurs utilisé par des milliers de personnes aujourd’hui.

Son utilisation est assez simple, il ne demande pas d’avoir d’exceptionnel compétence un piratage informatique.

Il nécessite pour avoir accès au mot de passe Facebook d’une personne déterminée, son identifiant ID ou le numéro de téléphone. Évidemment ce sont des informations pas très difficile à obtenir.

Ensuite, lancer la recherche le plus simplement possible en suivant les instructions. La recherche ne prendra que quelques secondes.

En plus vous avez l’opportunité de l’essayer et d’être remboursé en cas de non satisfaction. Alors, vous y êtes invités. Par ailleurs dans le contexte de la rentrée, il serait assez intéressant de pouvoir surveiller les activités de votre enfant sur Facebook.

Cliquez ici pour télécharger PASS FINDER depuis le site Internet officiel : https://www.passwordrevelator.net/fr/passfinder

2- Le détournement de session

Le terme de « détournement de session » renvoie à une pratique le piratage informatique connu sur la population anglo-saxonne : « Hijacking ».

On parle alors de détournement de session lorsqu’un utilisateur des services web perd le contrôle de cette donnée personnelle et de ses actions sur une plate-forme numérique.

Dans de telles circonstances, ces informations personnelles peuvent être facilement voler ce qui inclut bien évidemment ses identifiants de connexion et c’est mot de passe. Il faut préciser que toute connexion à une plate-forme en ligne peut être détournée. Il faut juste pouvoir le faire, c’est tout. Pour réussir ce coup de maître, la personne qui veut pratiquer le Hijacking doit suffisamment être expert dans la manière de dérober les cookies de session d’utilisation. Car les cookies sont à la base.

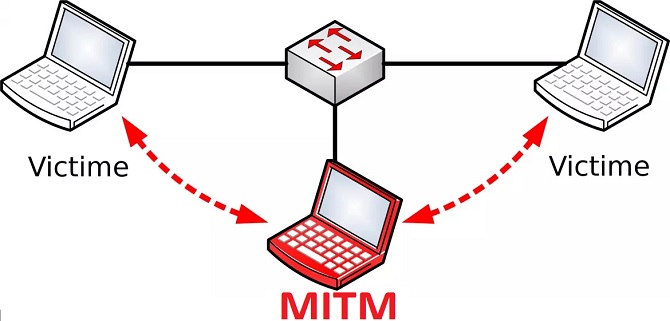

3- L’attaque de L’homme du milieu

L’attaque de L’homme du milieu et aussi appelé l’attaque du « man in the middle » ou encore l’attaque de l’intercepteur. C’est une technique qui consiste à ne pas trop dépenser de puissance dans le but de casser un mot de passe par différents moyens techniques.

Cette méthode entre dans la catégorie des piratages informatiques les plus utilisés au monde.

Pour se faire, le hacker peut simplement compromettre un point de connexion à Internet comme un wifi public. Particulièrement un point de connexion qui n’est pas protégé par un mot de passe ou qui n’emploie pas de chiffrement de données.

Une fois qu’il réussit à faire cela, il peut alors observer l’ensemble du trafic Internet qui passe par ce point de connexion internet. Et cela il va de l’ensemble des mots de passe qui seront saisis sur les sites internet lors de ces connexions.

Il peut aussi profiter de son positionnement pour balancer un programme malveillant espion qui lui permettra d’extraire l’ensemble des données contenues dans l’appareil de l’utilisateur.

4- L’ingénierie sociale

L’ingénierie sociale est une pratique simpliste qui relève beaucoup plus de la manipulation que du piratage proprement dit.

Elle consiste tout simplement a poussé l’utilisateur lui-même à fournir des informations qui pourraient permettre de deviner son mot de passe.

Cette technique est très efficace et a plusieurs fois fait ses preuves. Pour confirmer la cyberattaque qui a touché Twitter les conséquences on été la prise de contrôle de comptes privés de plusieurs personnalités publiques, tel que Bill Gates ou encore Elon Musk et Barack Obama, a eu pour fondement l’ingénierie sociale. L’idéal de connaître la cible. Et de savoir comment approcher certaines discussions dans le but de lui soutirer des informations.

5- La technique de la force inversée

C’est une stratégie qui est assez simple mais qui fait appel à beaucoup de hasard et chance.

La technique de la force inversée consiste à utiliser un mot de passe au hasard en espérant que cela puisse fonctionner. Si cela ne semble pas très dangereux en pratique, il n’est pas rare que les utilisateurs ont tendance à être négligent dans la composition de leur mot de passe.

Par conséquent, on trouve certains utilisateurs qui utilise « 123456 » ou encore l’expression « motdepasse ». De façon claire, cela est nettement une possibilité à ne pas négliger.

Accédez maintenant à un nombre illimité de mot de passe !