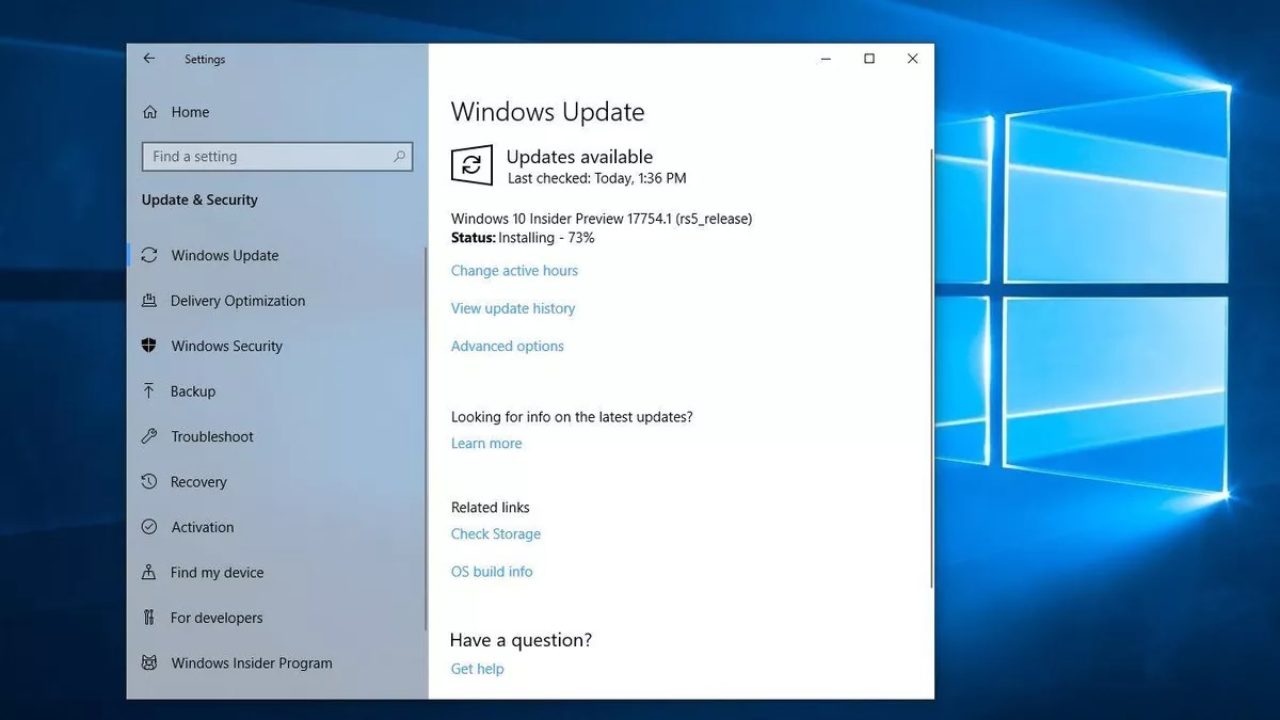

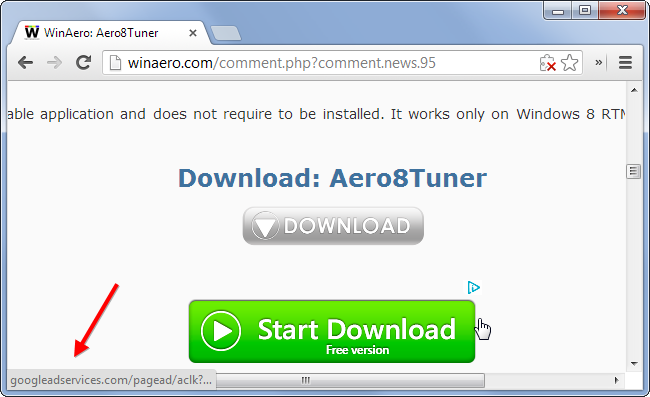

PrintNightmare : Microsoft exhorte les utilisateurs de Windows à réaliser les mises à jour nécessaires

juillet 14, 2021Lors du fameux patch Tuesday du mois de juin, le géant américain de Redmond avait tenté de corriger une faille… Continuer la lecture