Étiquette : mot de passe

WiFi : comment faites-vous pour vous connecter sans avoir le mot de passe ? Voici une astuce pour vous…

novembre 26, 2021Vous voulez vous connecter à un réseau WiFi ? Mais vous n’avez pas le mot de passe car ce hotspot… Continuer la lecture

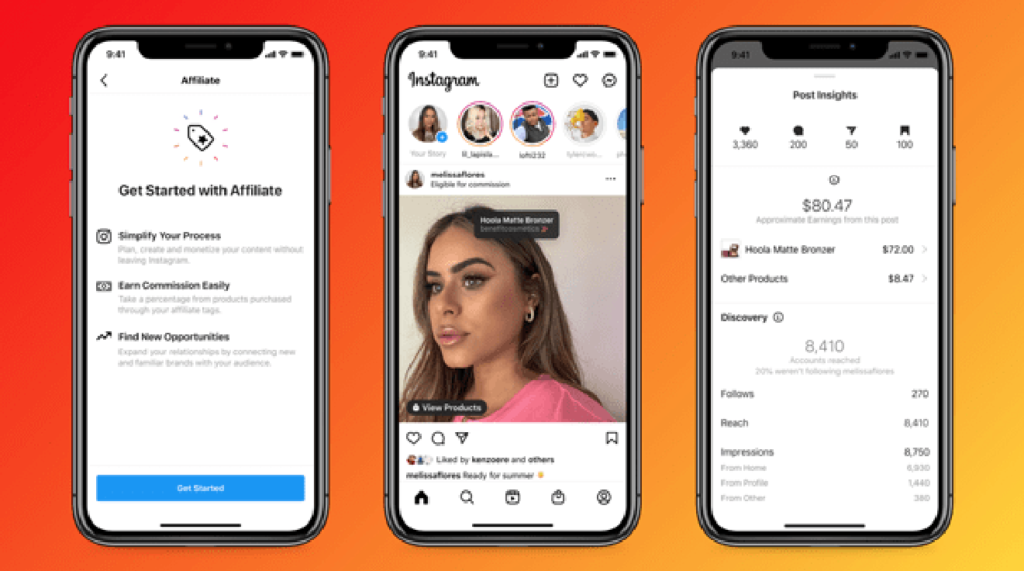

Instagram : et si vous essayez cette astuce pour réussir votre piratage ?

novembre 25, 2021Avez-vous déjà tenté de pirater un compte Instagram ? Si oui, nous nous demandons si cela a déjà réussi. Bien… Continuer la lecture

Le cassage de mot de passe

novembre 22, 2021Dans cette nouvelle ère du numérique, des cybercriminels connaissent un accroissement inédit depuis ces 5 dernières années. Malheureusement, nous sommes… Continuer la lecture

Comment pirater efficacement un compte Snapchat ?

novembre 20, 2021Vous avez un compte Snapchat et vous cherchez un moyen de tester vos capacités en piratage ? Nous avons une méthode… Continuer la lecture

WiFi : comment faire pour trouver le mot de passe de hotspot

novembre 17, 2021Nous utilisons couramment le WiFi pour avoir accès Internet. C’est une technologie très utile qui de par sa nature et… Continuer la lecture

Outlook : comment faire pour réussir son piratage ?

novembre 17, 2021Pirater un compte Outlook va demander à l’initiateur de pouvoir être en mesure de fournir deux informations principales. La première… Continuer la lecture

Snapchat : comment réussir son piratage ?

novembre 17, 2021Avez-vous déjà initié un piratage de compte Snapchat ? Si oui quelles étaient la méthode que vous avez utilisée ?… Continuer la lecture

Pirater Snapchat : comment font les hackers ?

novembre 11, 2021Que vous soyez un expert ou tout simplement un amateur, il faut tenir compte du fait que le piratage informatique… Continuer la lecture

Pirater un compte Instagram : comment faire ?

Vous êtes amateur de piratage informatique et vous voulez apprendre et maîtriser une méthode efficace et fiable pour pirater un… Continuer la lecture