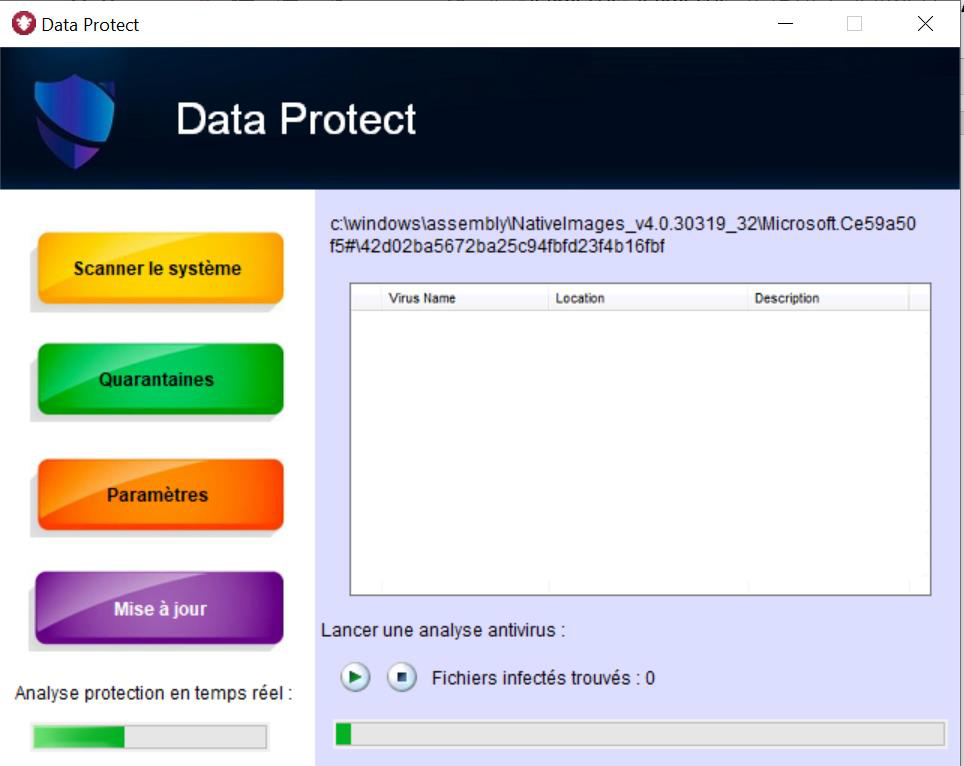

Ordinateur vs smartphone : Lequel est le plus vulnérable face à la cybermalveillance ?

décembre 13, 2021Depuis une décennie, l’utilisation des smartphones a littéralement explosé au détriment des ordinateurs dans un certain sens. Aujourd’hui, ces deux… Continuer la lecture