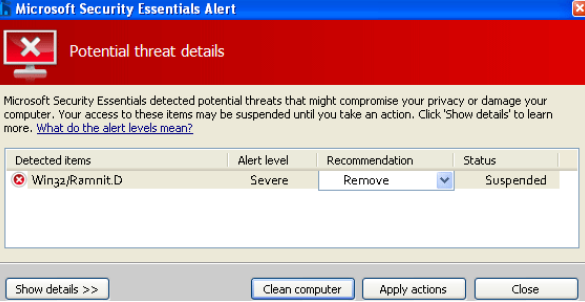

Top 6 des Chevaux de Troie que vous ignorez mais qui peuvent vous causer beaucoup de dégâts

août 20, 2023Les chevaux de Troie sont conçus essentiellement pour porter atteinte à l’intégrité d’un système informatique. Ce sont des programmes malveillants… Continuer la lecture

Comment utiliser un cheval de Troie ?

Le cheval de Troie, ou encore le Troyen ou Trojan en anglais est un programme informatique malveillant conçu à but… Continuer la lecture