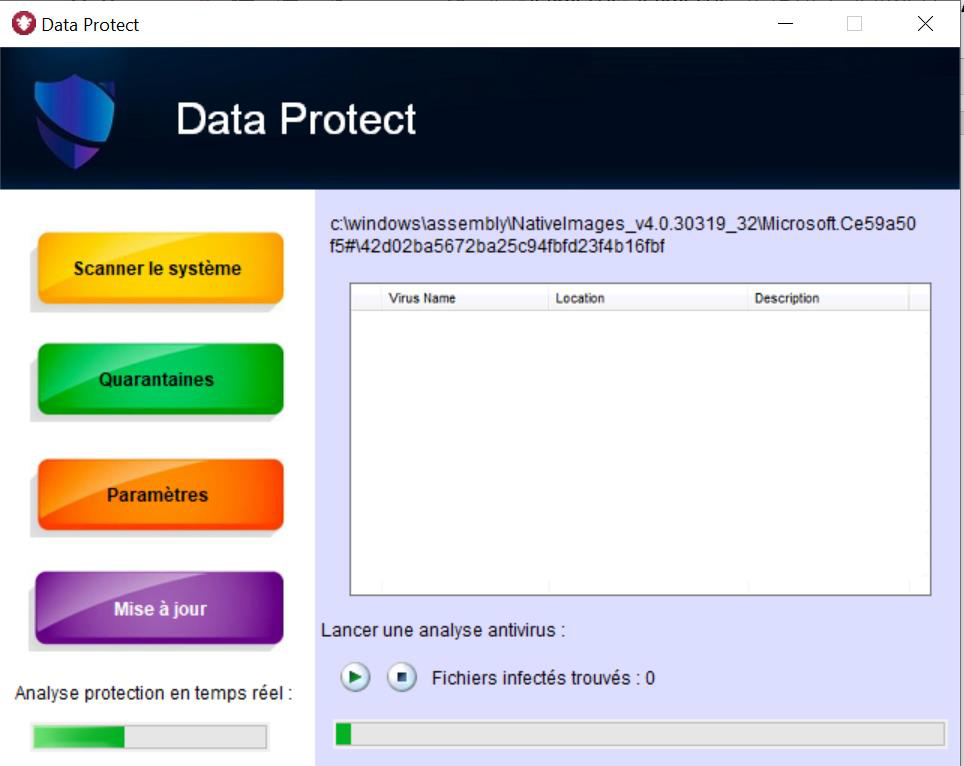

Sécurité informatique : pourquoi installer un antivirus sur votre ordinateur ? Voici 5 bonnes raisons

décembre 6, 2021Lorsque vous achetez nouvellement un ordinateur qu’il soit portable ou de bureau, on vous conseille le plus souvent de le… Continuer la lecture

Comment mettre en place un faux point d’accès WiFi public ?

Aujourd’hui mise à jour du réseau wifi se démocratise. Il n’est pas rare de trouver des réseaux disponibles dans des… Continuer la lecture