TousAntiCovid : une campagne de phishing cible les utilisateurs de l’application

Il a été détecté une compagne d’hameçonnage qui cible particulièrement les utilisateurs d’Android.

La situation a été décryptée par le média en ligne Numerama.

Les pirates informatiques ont décidé d’envoyer un SMS en se faisant passer pour le gouvernement français. L’objectif est de pousser les personnes visées par ses SMS de télécharger l’application de traçage TousAntiCovid. Bien sûr ce n’est pas la vraie application mais plutôt un cheval de Troie bancaire.

Cet article va aussi vous intéresser : Traçage mobile : « TousAntiCovid » fait mieux que StopCovid avec ses 3 millions de téléchargements en quelques semaines

Les messages ont commencé à fuser depuis le mercredi 2 décembre 2020. Il est demandé alors à tout les citoyens français de faire très attention. Malgré cela le compte Twitter de TousAntiCovid signifiait que la campagne de phishing avait pris fin le même jour c’est-à-dire le 2 décembre.

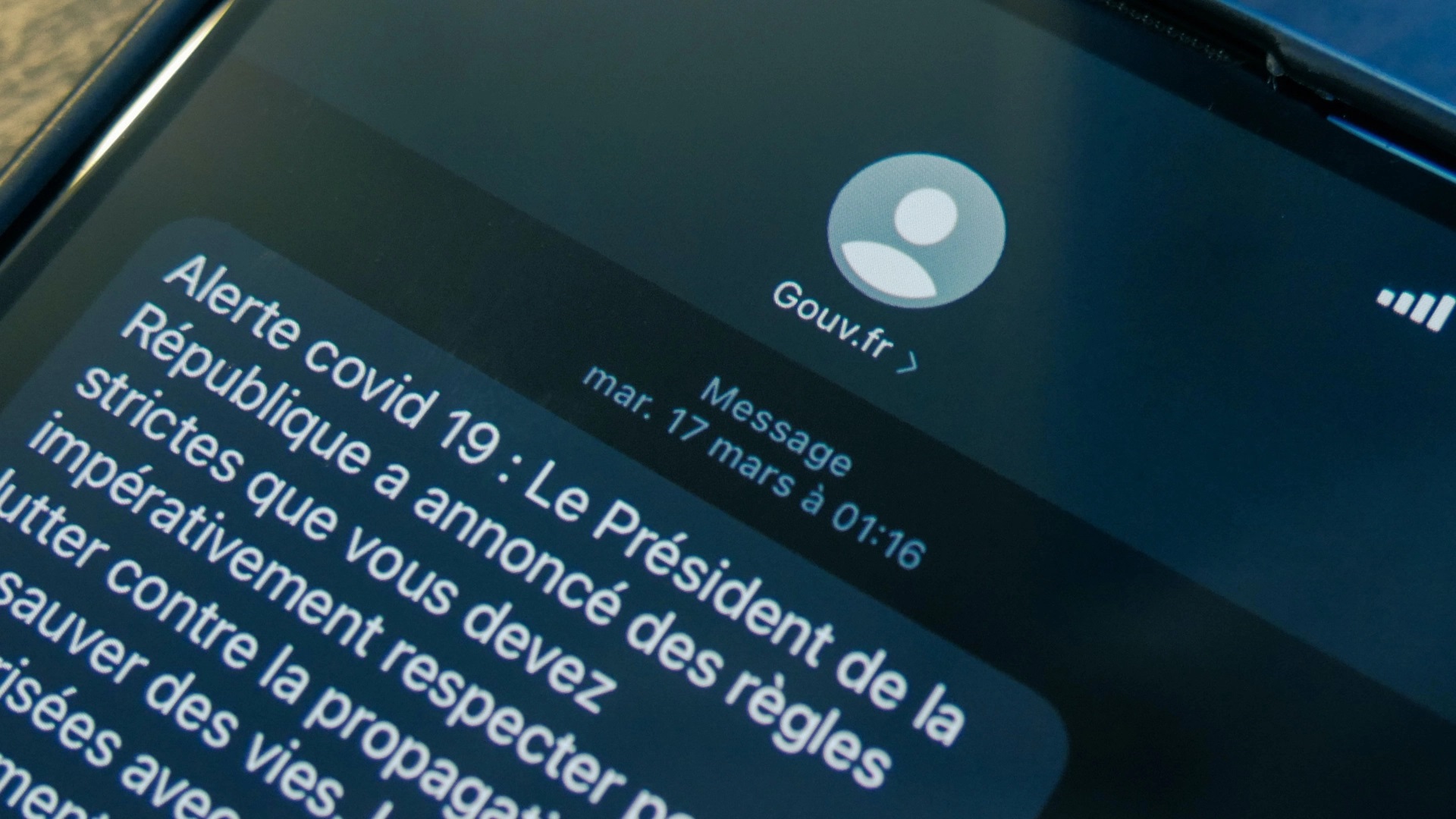

Pourtant des gens continuent vous recevoir ce genre de messages suspicieux leur demandant de télécharger l’application. La structure du SMS ressemble à celui envoyé par le gouvernement, il y a peu de temps de cela. Mais, on peut clairement observer quelques différences lorsqu’on est attentif et vigilant.

Dans un premier temps, l’adresse URL présent dans le message est déjà de nature à susciter la méfiance. En effet il est accompagné d’un lien de raccourci « Bit.ly », alors que l’adresse principale utilisée par le gouvernement dans ses messages est « http://bonjour.tousanticovid.fr ». Et pire le lien de raccourci contient la mention « AntlCovid19 » en essayant de ressembler le plus possible lien utilisé par le gouvernement, comme l’a mis en évidence la plateforme CyberGuerre.

En plus de cela d’autres détails interpellent. Le « i » utilisé dans « AntlCovid19 » a été remplacé de sorte à ne pas attirer l’attention mais ce n’est pas le même. Une technique courante où il est possible d’utiliser plusieurs compositions de mots dans le but de ressembler à un autre alors que cela est totalement différent pour celui qui n’observe pas bien. Par ailleurs, le message utilisé dans la campagne de phishing vient de « GOUV.FR ». Les autorités officielles utilisent plutôt « Gouv.fr ». Ces détails sont très utiles pour observer un message de phishing contrairement à un message officiel.

À la suite, il a été observé que l’adresse URL présente dans le message de phishing conduit directement une plate-forme clairement dirigée par les cybercriminels. C’est un site internet qui prend les allures d’un site officiel avec l’identité visuelle qui va avec. Là-bas, l’utilisateur est poussé à télécharger un fichier APK du nom de « tousanticovid.apk ». Dans cette condition il n’y a que les utilisateurs de téléphone Android qui peuvent télécharger l’application et l’installer. Alors que l’application officielle peut être utiliser à la fois sur iOS et Android. De quoi à attirer l’attention.

En réalité, l’application programme malveillant avant de l’installer, il est demandé à l’utilisateur de désactiver le Google Play Protect, de sorte à faciliter son immiscions dans l’appareil de la victime, histoire de dérober suffisamment de données. Principalement de données bancaires à cause de la nature du malware. La nation de programme malveillant a été précisé par Maxime Ingrao, un chercheur spécialisé dans la sécurité informatique, et de Android chez la firme Evina.

« De votre identifiant à votre mot de passe en passant par le SMS à double authentification, le virus capte toutes les données nécessaires pour arriver à ses fins. Récolter celles de vos comptes Facebook ou WhatsApp n’est également pas un problème. » précise l’expert en sécurité.

Accédez maintenant à un nombre illimité de mot de passe !