Les mythes de la cybersécurité dont il faut se méfier

Dans tout secteur, il n’est pas rare de fait régulièrement face à certaines notions qui ne sont pas forcément vraies mais qui puisent leurs sources que dans les rumeurs.

Ce sont bien évidemment les mythes. Des informations dont il faut se méfier car elles peuvent bien sûr nous induire totalement en erreur et faire baisser notre garde surtout dans le domaine de la sécurité informatique. Il est important de connaître ces mythes pour être en mesure d’adopter les bonnes pratiques.

Cet article va aussi vous intéresser : Coronavirus et cybersécurité : 6 conseils pour rendre plus sûr le télétravail

« Il y a quelque chose d’indéniablement satisfaisant dans un bon mythe. C’est peut-être parce que l’on aime se faire peur en imaginant les alligators mortels qui peuplent les égouts de nos grandes villes, ou bien rêver que, peut-être, des elfes habitent réellement nos forêts ! Mais si ces mythes-là ne portent pas à conséquence, certaines croyances populaires à propos de la cybersécurité, elles, peuvent faire plus de mal que de bien. » explique Arnaud Lemaire, journaliste IT.

C’est d’ailleurs pour cette raison que dans notre article, nous allons vous parlez de ces quelques mythes dont vous devrez vous méfier car ils Impactent sûrement votre comportement ou celui de votre entourage

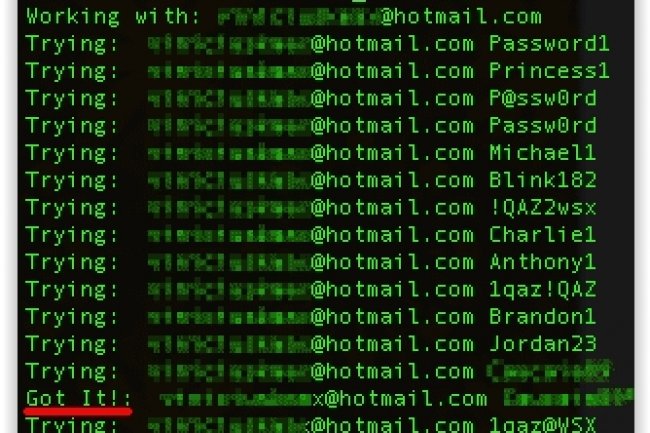

1- Les attaques par force brute sont inefficaces face à l’authentification à multiples facteurs

Selon ce mythe, il est possible de se protéger de l’attaque par force brute en activant l’authentification à plusieurs facteurs. Si on pratique cette méthode est d’identification est excellente pour se protéger et renforcer la sécurité de l’accès à ces connexions, il n’en demeure pas moins qu’elle n’est pas absolue enterrement de sécurisation. En d’autres termes, l’authentification à multiples facteurs peut être bel et bien compromise par une attaque par force brute, appelée aussi le bourrage d’identifiants.

La raison de ce problème est assez simple. Lorsqu’un cybercriminel tente d’accéder à un compte à travers des identifiants erronés, les messages d’erreurs sont accompagnés aussi des demandes d’authentification secondaire, comme procède à l’accoutumé l’authentification à double facteur. De ce fait, des pirates informatiques peuvent alors récupérer ces informations qu’ils utiliseront dans de prochaines attaques. Car, si certaines informations telles que le nom d’utilisateur ou même le mot de passe sont découvertes par le pirate, ces derniers peu alors utiliser d’autres stratagème pour accéder au second facteur d’authentification. Il pourra alors s’agir par exemple de SIM Swapping de l’ingénierie sociale.

Vous devrez alors faire attention quand bien même que votre authentification à multiples facteurs est active.

2- Le trafic généré par les bots ne représente qu’un faible taux

Ce second mythe est à la base d’un comportement peu prêt sécuritaire de la part des entreprises. En effet, elles négligent totalement les cyberattaques fondées sur ces méthodes. Des attaques qu’elles subissent souvent sans même qu’elles ne s’en rendent compte. Pourtant, les experts de la sécurité informatique ont toujours mentionné le fait que l’ensemble des outils impliqués dans ce genre de pratique, peuvent faciliter certaines cyberattaques de haute ampleur. Et le problème majeur c’est que la majorité des pare-feux ne vont pas permettre de détecter facilement une partie de ce trafic qui n’est pas négligeable non plus. « Généralement en provenance des dix premières adresses IP les plus bruyantes ».

En d’autres termes, les mesures de protection ont tendance à passer à côté de la grande partie « des adresses IP qui n’émettent qu’un faible volume de paquets, mais qui, prises ensembles, sont généralement responsables de la plupart des attaques. ».

3- Il ne faut pas s’inquiéter d’une attaque informatique qui ne se solde pas par des vols de données

Peu importe le statut et peu importe la portée, une attaque informatique demeure une attaque informatique en d’autres termes, une atteinte illicite au système d’information. Quand bien même qu’il n’y a pas de vol de données, les conséquences sont notamment visibles. La fragilité du système d’information. Sans oublier qu’il est totalement illégal d’accéder à un système d’information sans autorisation.

D’un autre côté, rien ne garantit que les pirates informatiques n’ont pas initié certaines actions qui ne nécessitent pas forcément des vols des informations. Il pourrait s’agir tout simplement d’avoir accès à certaines plateformes pour installer des programmes malveillants. Il pourrait aussi s’agir d’un simple contrôle de la sécurité des systèmes d’information pour préparer des attaques d’ampleur. Ou cela peut-être tout simplement un accès destiné à tromper la vigilance des responsables de système de sécurité, face à des problèmes encore plus graves.

Dans tous les cas, une cyberattaque réussi ou tenté est un problème qu’elle ne faut pas négliger. Car l’expérience a plusieurs fois démontré que les conséquences qui s’en ont suivi ont été assez grand pour les entreprises qui les ont négligées.

Accédez maintenant à un nombre illimité de mot de passe !