Étiquette : pirater

Comment contourner l’authentification à deux facteurs (2FA) ?

août 16, 2019L’authentification à deux facteurs en abrégé « 2FA » est aujourd’hui l’une des pratiques de connexion les plus sécuritaires du… Continuer la lecture

3,7 millions de clients de la Marque parisienne Séphora en vente sur le Dark Web

août 14, 2019Il a été découvert très récemment par la firme de cybersécurité dénommé Group-IB que des informations à caractère personnel étaient… Continuer la lecture

Mots de passe contre sécurité biométrique

août 14, 2019Les mots de passe commencent peu à peu à perdre de leur superbe. Les experts en sécurité n’aiment plus vraiment… Continuer la lecture

Comment sécuriser son compte Instagram ?

août 13, 2019Instagram est aujourd’hui l’une des plateformes en ligne les utilisées au monde. Elle compte en son sein des millions d’utilisateurs.… Continuer la lecture

4 étapes pour sécuriser son compte GMail du piratage

août 9, 2019Aujourd’hui, la sécurité de votre compte GMail est essentielle. Les plateformes numériques dont nous nous en servons, les applications ou… Continuer la lecture

Systèmes de sécurité à données biométriques, pour ou contre ?

août 5, 2019Les données biométriques sont les traits caractéristiques physiques exclusifs à un individu. Seulement dans les de vrais jumeaux que des… Continuer la lecture

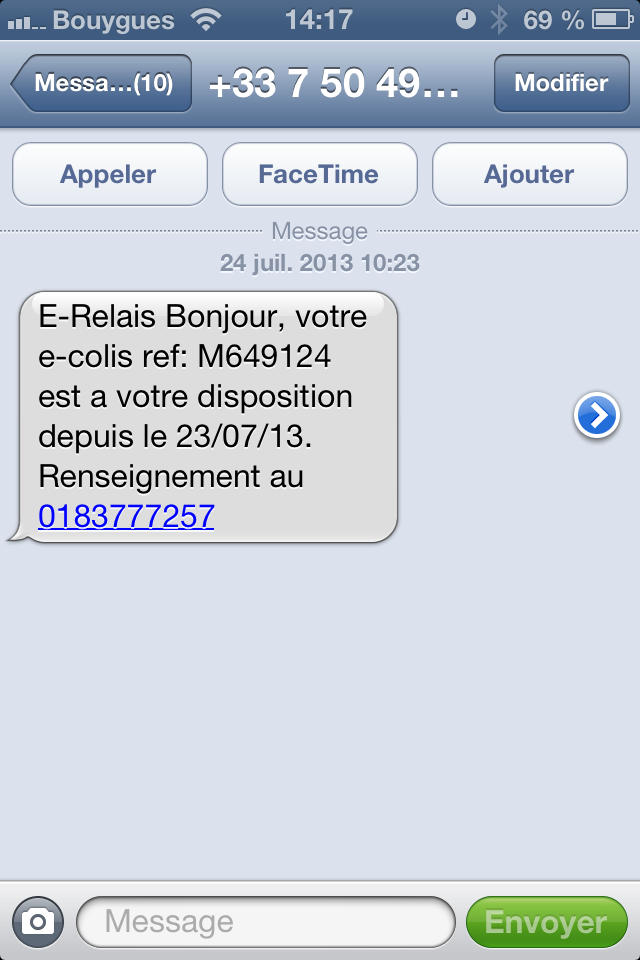

Piratage par SMS, c’est une réalité !

août 5, 2019Dans un récent communiqué, la firme experte en cybersecurité, ESET, a informé et mis en garde tous les utilisateurs de… Continuer la lecture

Le géant Google sanctionné par l’Office de la Protection des Données de Hambourg

août 4, 2019Le géant du numérique, la toute puissante firme Google est à nouveau montré du doigt pour la protection des données… Continuer la lecture

3 astuces sur comment pirater un compte Outlook ?

août 4, 2019S’il existe quelques affaires un peu risquées dont vous avez l’obligation de les traiter. Ou bien qu’il y a des… Continuer la lecture

Comment utiliser un cheval de Troie ?

Le cheval de Troie, ou encore le Troyen ou Trojan en anglais est un programme informatique malveillant conçu à but… Continuer la lecture