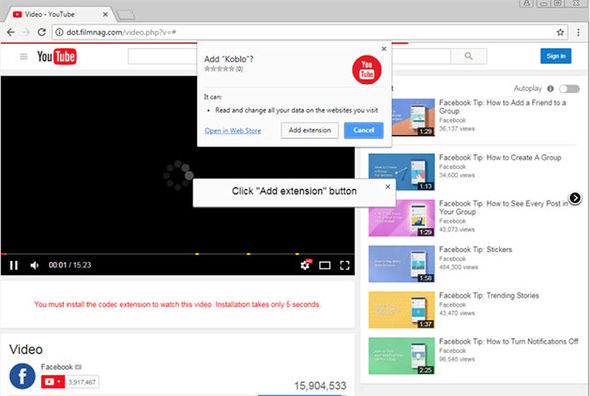

Les applications sur Google Play Store commence à s’infecter de porno et de programmes malveillants

octobre 4, 2019On connaît tous le combat du géant américain Google contre les logiciels malveillants qui sont dans sa boutique en ligne.… Continuer la lecture