Étiquette : mot de passe

Facebook a une affaire de fuite de données en plus

novembre 7, 2019Sur le blog de la société Américaine, il était porté à la connaissance de tout le monde que le réseau… Continuer la lecture

Quelques astuces pour créer son compte Facebook en toute sécurité

novembre 6, 2019Aujourd’hui Facebook est le réseau social le plus utilisé au monde. Il comptabilise environ 2 milliards de visiteurs par jour,… Continuer la lecture

Le saviez-vous ? : anti-tracking et abonnements VPN pour le Firefox 63

octobre 25, 2019L’année dernière, l’éditeur du navigateur Firefox, à déployer son nouvel outil qui répondait au nom de : « enhanced tracking… Continuer la lecture

Le DNS-over-HTTPS (DoH) de Firefox serait-il mauvais ?

octobre 22, 2019En début du mois d’octobre, le navigateur Mozilla Firefox à annoncé le déploiement de sa technologie DNS-over-HTTPS (DoH), qui était… Continuer la lecture

Quelles attitudes adoptées pour protéger ses données personnelles ?

octobre 21, 2019Comme le dis sûrement cet adage, il y a toujours une faille dans le système. Et ces failles causent généralement… Continuer la lecture

L’ANSSI regarde de plus près la menace qui vise le secteur de l’aéronautique

octobre 16, 2019Dans le courant de la semaine dernière, l’agence a publié un rapport très détaillé sur les différentes attaques qu’ils ont… Continuer la lecture

Nokia en tête des mises à jour de sécurité sur les mobiles

octobre 8, 2019Et aujourd’hui, considéré comme étant le leader en matière de mise à jour logicielle et de sécurité dans le secteur… Continuer la lecture

Les portes dérobées ont été découvertes sur des équipements Huawei fournis à Vodafone

octobre 8, 2019Selon le rapport de la firme Bloomberg, il y aurait dans des équipements fournis à Vodafone par le géant chinois… Continuer la lecture

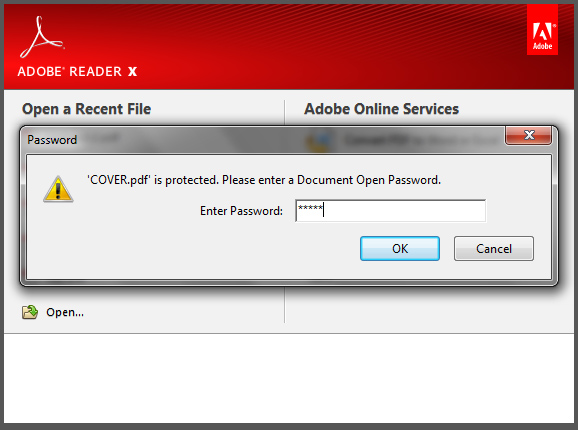

Et si le PDF crypté n’était pas si sécurisé que cela ?

octobre 6, 2019Généralement quand nous avons un document en format PDF, il nous arrive des fois de vouloir le crypter pour le… Continuer la lecture

Comment faire pour pirater Snapchat avec efficacité ?

Snapchat est aujourd’hui avec Facebook et Twitter, l’un des réseaux sociaux les plus utilisés au monde. Pour des raisons de… Continuer la lecture